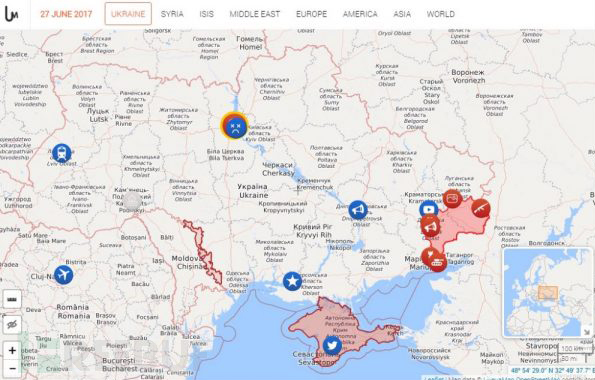

昨晚21时左右,乌克兰遭受Petya勒索程序大规模攻击。包括首都基辅的鲍里斯波尔国际机场、乌克兰国家储蓄银行、船舶公司、俄罗斯石油公司和乌克兰一些商业银行以及部分私人公司、零售企业和政府系统都遭到了攻击。实际上Petya波及的国家还包括英国、印度、荷兰、西班牙、丹麦等。Petya看来大有与前不久WannaCry争辉的意思。

与传统的勒索软件不同的是,Petya并非逐个加密单个文件,而是加密磁盘的MFT,并且破坏MBR,使得用户无法进入系统。当电脑重启时,病毒代码会在Windows操作系统之前接管电脑,执行加密等恶意操作。

防范方法

感染前

首先,要养成安装更新的习惯,Petya传播中用到的两个途径是已经有补丁的。而且养成安装更新的习惯对任何病毒都有效。

其次,来自Cybereason的安全研究人员Amit Serper找到了阻止Petya持续感染计算机的方法——Petya会首先搜索某个本地文件,如果说该文件存在,则退出加密过程。研究人员发现了一种免疫方法:

只需要在 C:\Windows 文件夹下建立名为 perfc 的文件,并将其设为“只读”即可。

这种机制其实更像是“疫苗”,而非WannaCry的“Kill Switch”开关,因为每个用户都需要自己去建立该文件,而不像WannaCry的Kill Switch那样是统一一个“开关”。

感染后

假如你不幸感染了,那么没救了。